知道創宇404實驗室跟進解讀NSA泄密勒索攻擊事件

2017年4月14日Shadow Brokers公布的NSA使用的針對Windows系統的多個漏洞及攻擊工具包,使用這些漏洞工具包攻擊成功后會自動植入代號為“Doublepulsar”后門,在NSA這次被泄露的文件里有個代號為“Eternalblue ”(永恒之藍)是本次爆發的勒索病毒使用的漏洞 ,針對這些漏洞微軟明確在2017年3月14日就已經發布了對應的MS17-010安全公告及相關補丁,公告顯示NSA泄露的漏洞幾乎影響到所有Windows版本。

隨后知道創宇404安全實驗室針對此次NSA泄密的Windows系統的多個漏洞及攻擊工具包進行了分析跟進 …

分析回溯

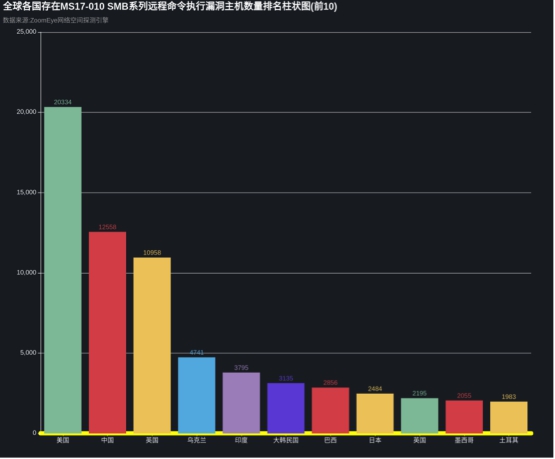

▲第一輪探測MS17-010漏洞各國排名

2017年4月24日-26日,知道創宇404安全實驗室通過ZoomEye網絡空間搜索引擎針對MS17-010及NSA漏洞利用工具植入的“Doublepulsar”后門進行了全球第一輪探測。

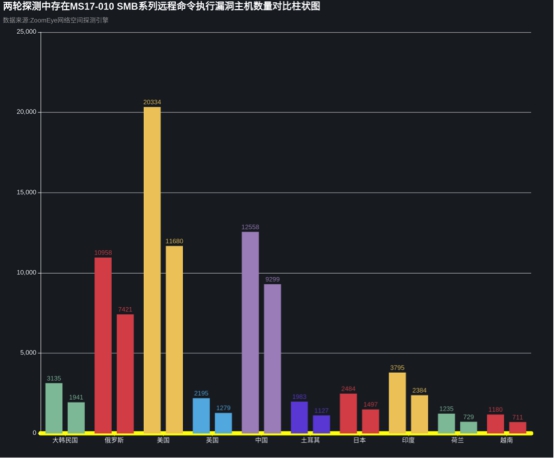

▲第二輪探測的前后對比情況

2017年5月02日,知道創宇404安全實驗室通過ZoomEye網絡空間搜索引擎針對MS17-010及NSA漏洞利用工具植入的“Doublepulsar”后門進行了全球第二輪探測。

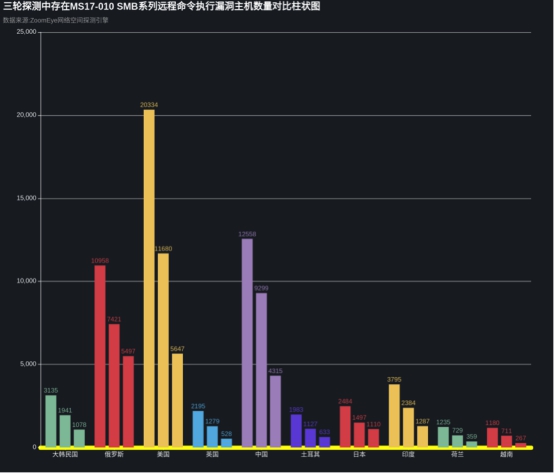

▲第三輪探測的前后對比情況

2017年5月07日,知道創宇404安全實驗室通過ZoomEye網絡空間搜索引擎針對MS17-010及NSA漏洞利用工具植入的“Doublepulsar”后門進行了全球第三輪探測。

由此知道創宇404安全實驗室歷時一個多月的跟進分析最后數據整理為ZoomEye專題頁面:上線并發布了詳細分析報告。

2017年5月12日,利用“Eternalblue ”(永恒之藍)漏洞進行攻擊的“WannaCry(WanaCrypt0r)”等蠕蟲病毒勒索事件全球全面爆發。知道創宇404安全實驗室全面啟動蠕蟲病毒事件應急跟進 …

ZoomEye全球公網數據報告相關解讀

1、存在MS17-010相關漏洞最多前三的國家依此為:美國、俄羅斯、中國。

其中中國各省影響依次為:臺灣、香港、山東、北京、甘肅、江蘇。

(注:臺灣、香港的影響數量遠大于大陸其他省份)

2、被NSA泄漏的工具攻擊最快、最多的國家為美國,其次是中國。

其中中國各省影響依次為:臺灣、香港、北京、廣東、山東。

(注 臺灣、香港的影響數量遠大于大陸其他省份)

3、根據三輪探測數據顯示相關應急速度最快最好為美國。

4、中國外網暴露影響最大主要集中在臺灣和香港,而中國大陸影響相對較小,這跟歷史上骨干網isp攔截相關端口有關。

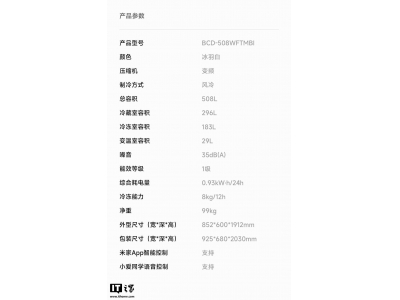

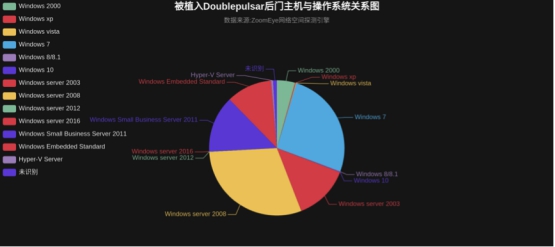

▲被植入“Doublepulsar”后門主機與操作系統關系圖

5、從被植入的NSA后門的主機操作系統統計來看Windows 2008和Windows 7是主要被感染的系統,值得注意的是其中還有不少是用是一個面向小型企業的操作系統Windows Small Business Server 2011、主要用于嵌入式設備Windows Embedded Standard。

"WannaCry”等蠕蟲病毒相關解讀

此次爆發的病毒結合了暗網(Tor)、最新Windows遠程攻擊漏洞、勒索軟件、比特幣支付這四大特性。

1、這次病毒完美利用暗網及比特幣監管空白,追蹤溯源的難度非常大,導致病毒作者可以肆無忌憚得釋放傳播蠕蟲病毒。

2、勒索軟件的結合打破了內網、隔離網絡的安全神話。

勒索軟件機制通過主動加密、過期刪除等破壞手段要挾中招用戶主動聯系病毒作者支付比特幣,從而導致了最新Windows遠程攻擊漏洞的攻擊面擴大,直接威脅到內網及隔離網絡里的主機。雖然從 ZoomEye 跟蹤的公網數據結果顯示漏洞影響逐步減少,另外中國大陸 isp 機制導致外網影響面相對較小,但是更大的內網及隔離網絡缺少對應的安全機制,甚至缺少安全補丁更新機制,使得本次蠕蟲病毒攻擊內網、隔離網絡的事件得以大規模爆發。

3、病毒開始入侵內網、隔離網絡可能的路徑?

那么這次爆發病毒是怎么傳播到內部、隔離網絡的呢?可能的方式主要有:

● 外網機器中招后傳播到內網;

● 郵件釣魚、水坑掛馬等攻擊方式傳播到內網;

● 其他類似于分析樣本等未注意網絡隔離等奇葩的方式。

4、勒索病毒加密的文件是否被解密或恢復?

?????投稿郵箱:jiujiukejiwang@163.com ??詳情訪問99科技網:http://www.hacbq.cn

推薦資訊

推薦資訊